Demandé par: Daphne Personal

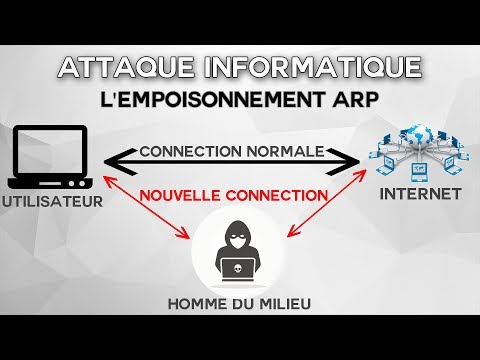

Le Questionneur GénéralWebmail Attaque Informatique

Le lien de la page Webmail Attaque Informatique est donné ci-dessous. Les pages relatives à Webmail Attaque Informatique sont également répertoriées.

Dernière mise à jour: 2022-01-14

Suivez ces étapes simples:

- Étape 1. Accédez à la page Webmail Attaque Informatique via le lien officiel ci-dessous.

- Étape 2. Connectez-vous en utilisant votre nom d'utilisateur et mot de passe. L'écran de connexion apparaît une fois la connexion réussie.

FR

FR UNKNOWN

UNKNOWN US

US MA

MA

Ajouter notre site aux favoris

Ajouter notre site aux favoris