Demandé par: Le Refuge Protestant De Mazamet

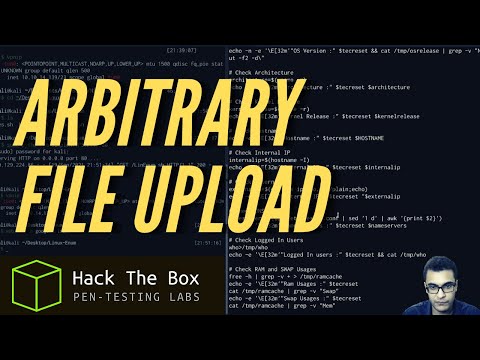

Le Questionneur GénéralBolt Webmail Exploit

Le lien de la page Bolt Webmail Exploit est donné ci-dessous. Les pages relatives à Bolt Webmail Exploit sont également répertoriées.

Dernière mise à jour: 2022-01-16

Suivez ces étapes simples:

- Étape 1. Accédez à la page Bolt Webmail Exploit via le lien officiel ci-dessous.

- Étape 2. Connectez-vous en utilisant votre nom d'utilisateur et mot de passe. L'écran de connexion apparaît une fois la connexion réussie.

IN

IN UNKNOWN

UNKNOWN NG

NG FR

FR ZA

ZA CN

CN

![[NEW] How to Grab Big and vulnerable WebSites list Using Google Dorks | DorkScraper Method](https://i.ytimg.com/vi/LAJIhZ_Yud8/hqdefault.jpg)

Ajouter notre site aux favoris

Ajouter notre site aux favoris